В современном цифровом пространстве практически каждый веб ресурс или корпоративное приложение опирается на структурированные базы данных для хранения и обработки информации. Когда пользователь вводит поисковый запрос, проходит процедуру авторизации или заполняет анкету, на стороне сервера формируется команда на языке SQL, которая обращается к хранилищу за нужными сведениями. Однако именно в этот момент возникает критическая точка соприкосновения между внешним миром и внутренней логикой системы, которая при неправильной реализации может стать открытыми воротами для киберпреступников.

Проблема безопасности запросов к базам данных остается актуальной на протяжении десятилетий, несмотря на появление новых фреймворков и облачных технологий. Суть угрозы заключается в том, что злоумышленник может обмануть приложение, внедрив в обычные текстовые поля специальные команды, которые база данных воспримет как инструкции к исполнению. Последствия такой архитектурной ошибки могут варьироваться от утечки конфиденциальных данных миллионов клиентов до полной потери контроля над всей информационной инфраструктурой организации. Именно поэтому профессиональное удаленное администрирование серверов и превентивная настройка защиты являются необходимым условием безопасности для современного бизнеса.

Содержание

- Взаимодействие программного кода и систем управления информацией

- Как работает SQL инъекция в реальных условиях

- SQL инъекции для атак на крупные компании

- Перечень инъекций и их классификация

- Как происходит типичный SQL взлом корпоративного портала

- Разновидность SQL инъекций для применения на различных платформах

- Атаки SQL инъекций на системы управления контентом и плагины

- Защита от SQL инъекции для разработчиков и системных администраторов

- Защита от SQL инъекций на уровне кода

- Обеспечение максимальной устойчивости сайта

Взаимодействие программного кода и систем управления информацией

Для глубокого понимания проблемы необходимо рассмотреть, каким образом приложение общается с базой данных на техническом уровне. Большинство современных сайтов используют реляционные системы управления базами данных, такие как MySQL, PostgreSQL, Oracle или Microsoft SQL Server. Эти системы понимают язык структурированных запросов SQL, который позволяет выполнять операции поиска, обновления, удаления и добавления данных. В штатном режиме работы сайт получает данные от пользователя, например, идентификатор товара в строке адреса, и подставляет его в заранее подготовленный программный код.

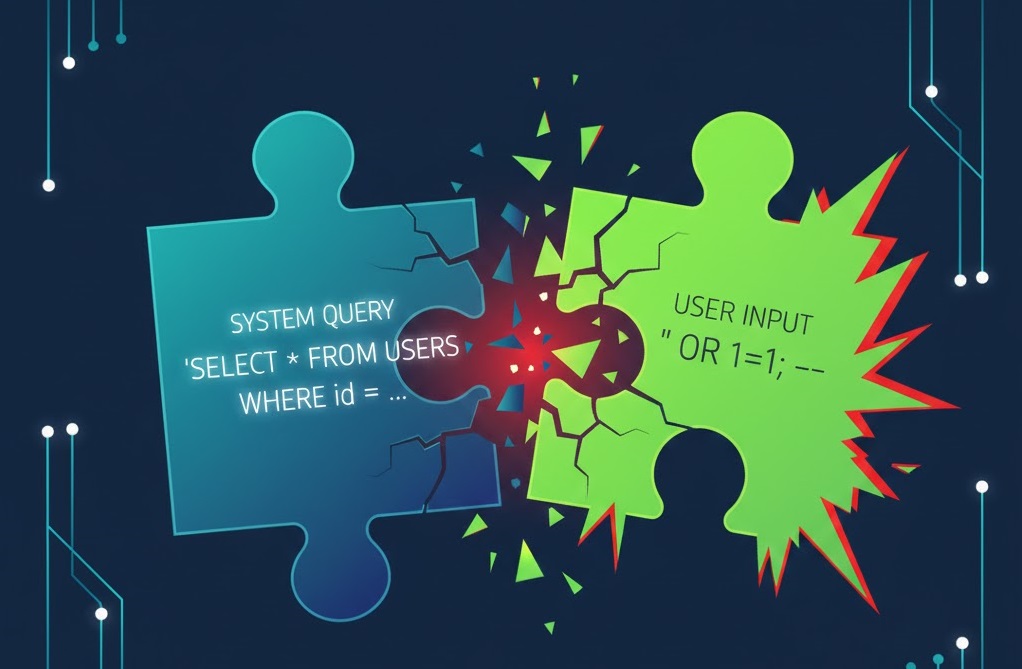

Проблема возникает тогда, когда приложение формирует запрос путем простого объединения строк кода и данных пользователя. Если система доверяет входящей информации без предварительной проверки, она становится уязвимой. Любой ввод, содержащий специальные символы, такие как одинарная кавычка, точка с запятой или знаки комментария, может изменить структуру оригинального запроса. Это превращает обычное обращение за информацией в мощный инструмент манипуляции, где база данных начинает выполнять действия, не предусмотренные разработчиком.

Этот механизм эксплуатации уязвимости базируется на нарушении целостности контекста. В нормальной ситуации данные должны оставаться данными, а код – кодом. Однако при отсутствии фильтрации эти две сущности смешиваются. Злоумышленник использует эту особенность, чтобы заставить сервер игнорировать часть оригинальной логики и выполнять внедренные инструкции. Это позволяет обходить проверки паролей, получать доступ к чужим профилям и видеть скрытые таблицы, которые никогда не предназначались для публичного просмотра.

Как работает SQL инъекция в реальных условиях

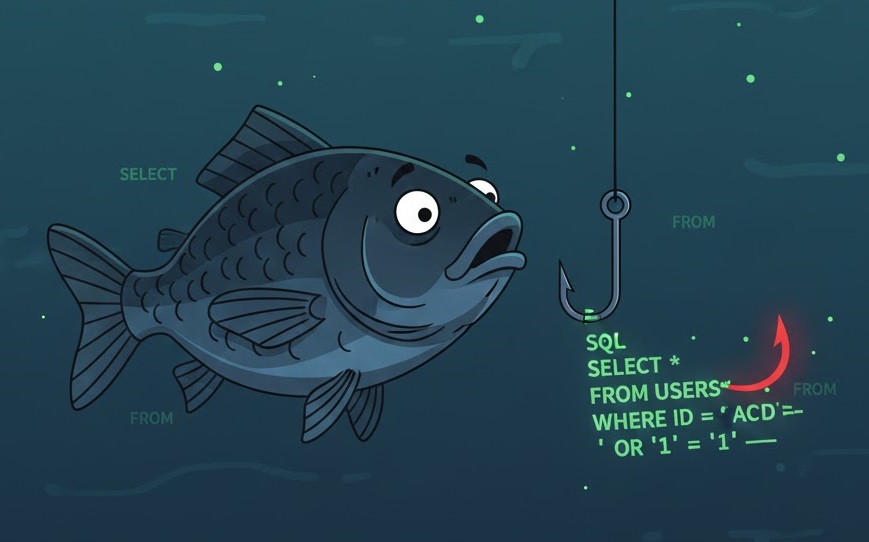

Процесс реализации атаки начинается с поиска точки входа, где данные пользователя напрямую влияют на результат работы запроса. Это может быть поле логина, поисковая строка или даже скрытый параметр в HTTP заголовке. Хакер вводит в такое поле специальную последовательность символов, чтобы проверить реакцию системы. Если после ввода одинарной кавычки сайт выдает ошибку базы данных или ведет себя необычно, это верный признак того, что входной параметр не проходит должную очистку и напрямую вставляется в SQL команду.

Рассмотрим конкретный пример с формой авторизации. Когда вы вводите имя пользователя, сервер создает запрос типа SELECT * FROM users WHERE username = имя. Если вместо имени ввести конструкцию с логическим условием, которое всегда истинно, например, admin’ OR ‘1’=’1, итоговый запрос превратится в команду, которая просит базу данных найти пользователя, где имя равно admin или один равно одному. Поскольку второе условие всегда верно, база данных вернет запись о первом пользователе в таблице, которым чаще всего является администратор. Таким образом, происходит обход системы безопасности без знания реального пароля.

Эффективность данной техники обусловлена тем, что она атакует логику приложения, а не ошибки в самой системе управления базами данных. Даже самая современная и защищенная база данных послушно выполнит вредоносную команду, если она придет от доверенного веб приложения в правильном формате. Это делает уязвимость универсальной и крайне опасной для любых систем, где разработка велась без учета принципов безопасного программирования. Особую угрозу представляют автоматизированные инструменты, которые позволяют хакерам сканировать тысячи страниц в поисках таких дыр за считанные минуты.

SQL инъекции для атак на крупные компании

Основная мотивация киберпреступников всегда связана с получением выгоды, и базы данных являются наиболее ценным активом любой организации. Часто sql инъекцию используют для получения несанкционированного доступа к персональным данным клиентов, финансовым отчетам и интеллектуальной собственности. Утечка такой информации может привести к катастрофическим последствиям для репутации компании, а также к огромным штрафам со стороны регуляторов, таких как Роскомнадзор или европейский GDPR.

Кроме прямого хищения данных, злоумышленники могут преследовать цели саботажа. Имея возможность выполнять произвольные команды, хакер может удалить целые таблицы или изменить баланс на счетах пользователей. В некоторых случаях успешная атака позволяет внедрить в базу данных вредоносный код, который будет выполняться каждый раз, когда обычные пользователи заходят на сайт. Это превращает легитимный ресурс в источник распространения вирусов или платформу для фишинга.

Также стоит учитывать возможность повышения привилегий в системе. Если учетная запись базы данных, от имени которой работает сайт, обладает администраторскими правами, хакер может получить доступ к управлению операционной системой сервера. Это открывает путь к установке бэкдоров, скрытому наблюдению за внутренней сетью компании и использованию мощностей сервера для майнинга криптовалют или проведения атак на другие цели. Именно поэтому базы данных остаются приоритетной мишенью для профессиональных хакерских группировок.

| Тип последствий | Описание угрозы | Риски для бизнеса |

| Конфиденциальность | Несанкционированный просмотр личных данных пользователей и паролей | Судебные иски, потеря доверия клиентов, штрафы регуляторов |

| Целостность | Изменение или удаление важной информации в таблицах базы | Остановка бизнес процессов, недостоверность отчетности |

| Доступность | Блокировка работы базы данных или переполнение памяти сервера | Простои сервиса, прямые финансовые убытки от неработающего сайта |

| Полный контроль | Получение прав администратора ОС через функции базы данных | Утечка коммерческой тайны, компрометация всей внутренней сети |

Перечень инъекций и их классификация

В арсенале атакующих имеется обширный список sql инъекций, каждая из которых адаптирована под конкретные условия работы приложения. Первую большую группу составляют классические или внутриканальные (In-band) инъекции. Они характеризуются тем, что злоумышленник использует один и тот же канал для проведения атаки и получения результата. Это наиболее простой и быстрый метод взлома, который часто встречается на сайтах с плохой архитектурой вывода ошибок.

Среди внутриканальных атак особенно выделяются инъекции на основе объединения таблиц (Union-based). С помощью оператора UNION хакер заставляет базу данных дополнить результаты легитимного запроса данными из любой другой таблицы. Например, можно вывести список паролей прямо в блок новостей или в результаты поиска товаров. Также существуют инъекции на основе ошибок (Error-based), когда хакер намеренно вызывает сбой в работе системы, чтобы увидеть техническую информацию о структуре базы в сообщении об ошибке на экране.

Вторую категорию составляют слепые (Inferential или Blind) атаки. Они применяются в тех случаях, когда приложение корректно скрывает ошибки и не выводит данные напрямую на страницу. В этой ситуации хакер задает базе данных логические вопросы. Например, он может спросить: начинается ли версия базы данных на цифру пять? Если ответ истинный, страница загрузится нормально, если ложный – с изменениями. Существуют также временные слепые инъекции, где хакер заставляет сервер сделать задержку ответа на несколько секунд при выполнении определенного условия. Анализируя время отклика, злоумышленник может по буквам выгрузить всю базу данных, хотя этот процесс требует гораздо больше времени.

Как происходит типичный SQL взлом корпоративного портала

Для понимания масштаба угрозы стоит разобрать сценарий, при котором происходит sql инъекция-взлом крупного корпоративного ресурса. Все начинается с пассивного сбора информации. Злоумышленник использует автоматизированные сканеры для поиска параметров в URL и формах, которые могут быть уязвимы. Как только потенциальная точка входа найдена, начинается этап верификации. Хакер проверяет, может ли он влиять на логику запроса, вводя простые арифметические операции, например, id=10+1.

Если проверка подтверждает наличие уязвимости, хакер приступает к определению структуры базы данных. С помощью специальных запросов он узнает название текущей базы, имена таблиц и количество столбцов в уязвимом запросе. Это критически важный этап, так как без знания структуры невозможно извлечь данные. На следующем шаге хакер находит таблицу с учетными данными пользователей. Используя технику UNION или слепые запросы, он выгружает логины и хеши паролей администраторов портала.

Получив хеши паролей, злоумышленник пытается их расшифровать или использовать метод перехвата сессии. После входа в панель администратора хакер получает возможность загружать файлы на сервер. Часто это используется для установки веб шелла – специального скрипта, который позволяет управлять файловой системой сервера через браузер. В этот момент атака переходит из плоскости базы данных в плоскость компрометации всего сервера. Теперь преступник может просматривать конфиденциальные файлы конфигурации, искать пароли к другим сервисам и закрепляться в системе для долгосрочного присутствия.

Разновидность SQL инъекций для применения на различных платформах

Существуют различные виды sql инъекций, которые нацелены на специфические особенности обработки данных в разных средах. Например, инъекции второго порядка (Second-order) считаются наиболее коварными. В этом случае вредоносный код сначала сохраняется в базе данных как обычный текст (например, при регистрации пользователя), а срабатывает только тогда, когда приложение позже использует эти данные в другом запросе. Такую уязвимость крайне сложно обнаружить обычными сканерами, так как на первом этапе ввода данных атака не проявляется.

Также стоит упомянуть инъекции, нацеленные на современные форматы обмена данными, такие как JSON и XML. В эпоху микросервисов приложения часто передают данные в этих форматах, и если парсер на стороне сервера некорректно обрабатывает значения перед вставкой в базу, возникает возможность для эксплуатации. Атаки через JSON параметры становятся все более популярными в мобильных приложениях и современных веб интерфейсах, построенных на базе React или Angular.

Особую группу составляют Out-of-band (OOB) инъекции. Они используются, когда злоумышленник не может получить ответ по тому же каналу и не может использовать слепые техники из-за ограничений по времени или защитных фильтров. В этом случае хакер заставляет базу данных отправить запрос на внешний сервер, контролируемый атакующим, используя такие протоколы как DNS или HTTP. Данные передаются как часть имени домена в DNS запросе. Это позволяет обходить многие системы мониторинга трафика, так как исходящие DNS запросы от сервера базы данных часто не блокируются сетевыми экранами.

Атаки SQL инъекций на системы управления контентом и плагины

Статистика последних лет показывает, что атаки через sql инъекции всё чаще направлены не на само ядро популярных систем, таких как WordPress, Joomla или Drupal, а на сторонние расширения и плагины. Разработчики плагинов часто не обладают достаточной квалификацией в вопросах безопасности, что приводит к появлению критических брешей. Зимой 2025 года был зафиксирован резкий всплеск активности хакеров, которые использовали уязвимости в популярных компонентах для WordPress для массового взлома сайтов и внедрения вредоносных модулей.

Одной из специфических техник, замеченных в последнее время, является эксплуатация механизма mu-plugins (must-use плагинов). Эти скрипты автоматически запускаются системой и не отображаются в стандартном списке установленных расширений. Хакеры используют SQL уязвимости для того, чтобы прописать путь к своему вредоносному коду в настройках сайта или напрямую загрузить PHP файл в директорию mu-plugins. Это позволяет им сохранять контроль над сайтом даже после обновления основного движка или удаления подозрительных пользователей.

Масштаб проблемы усугубляется тем, что многие владельцы сайтов не обновляют плагины своевременно. Злоумышленники внимательно следят за публикациями отчетов об уязвимостях и выпускают автоматизированные эксплойты в течение нескольких часов после раскрытия информации. В результате сайты, использующие устаревшие версии программного обеспечения, становятся легкой добычей. Специалисты по безопасности отмечают, что использование Web Application Firewall позволяет блокировать большинство таких попыток, анализируя сигнатуры известных атак и подозрительные паттерны в запросах.

Защита от SQL инъекции для разработчиков и системных администраторов

Для создания по-настоящему защищенного приложения необходимо внедрить системные методы защиты от sql инъекции на всех этапах жизненного цикла разработки. Самым надежным способом является полный отказ от динамического формирования SQL строк в пользу параметризованных запросов или подготовленных выражений (Prepared Statements). При таком подходе структура запроса отправляется на сервер базы данных заранее, а пользовательские данные передаются отдельно. Система воспринимает эти данные исключительно как текст, лишая их возможности влиять на логику выполнения команды.

Второй важной линией обороны является использование ORM (Object-Relational Mapping) систем, таких как Hibernate для Java, Entity Framework для .NET или Eloquent для PHP. Современные ORM по умолчанию используют безопасные методы взаимодействия с базой данных, что значительно снижает риск совершения ошибки начинающим программистом. Однако важно следить за тем, чтобы не использовать функции выполнения сырых (raw) запросов, которые часто сохраняются в библиотеках для сложных случаев и могут быть опасны.

Также необходимо придерживаться принципа минимальных привилегий при настройке учетных записей. Пользователь, от имени которого веб приложение подключается к базе, не должен обладать правами суперпользователя. Ему следует разрешить доступ только к необходимым таблицам и только к тем операциям, которые требуются для работы сайта (например, SELECT и INSERT). Запрет на использование команд DROP TABLE или ALTER TABLE на уровне прав доступа может спасти данные даже в случае успешного проведения атаки через дыру в коде.

Защита от SQL инъекций на уровне кода

Если вы занимаетесь поддержкой существующего проекта и хотите знать, как защититься от sql инъекций, начните с ревизии всех мест, где происходит ввод данных. Валидация должна осуществляться по принципу белого списка. Это означает, что вы должны четко определить, какие данные вы ожидаете получить. Например, если параметром является номер страницы, приложение должно принудительно преобразовать его в целое число. Если в строке окажутся лишние символы, запрос должен быть отклонен еще до обращения к базе данных.

Для текстовых данных необходимо использовать встроенные функции экранирования, специфичные для вашей системы управления базами данных. Однако стоит помнить, что экранирование является менее надежным методом по сравнению с параметризацией. Важно также обращать внимание на кодировку соединения. В некоторых случаях хакеры могут использовать многобайтовые кодировки, чтобы обмануть функции фильтрации и протащить кавычку внутрь запроса. Установка единой кодировки UTF-8 для всего приложения и базы данных помогает избежать подобных проблем.

Дополнительные рекомендации:

- Переведите все запросы в приложении на использование Prepared Statements для отделения данных от команд.

- Реализуйте строгую проверку типов для всех входящих параметров на стороне сервера.

- Настройте логирование всех подозрительных запросов, содержащих SQL метасимволы, для оперативного реагирования на попытки взлома.

- Отключите отображение технических ошибок базы данных на фронтенде, заменив их на нейтральные сообщения для пользователей.

- Регулярно проводите автоматизированное сканирование кода на наличие уязвимостей с помощью специализированных инструментов.

Обеспечение максимальной устойчивости сайта

Помимо работы с кодом, существуют организационные и инфраструктурные способы защиты от sql инъекций, которые позволяют создать эшелонированную оборону. Одним из ключевых элементов является внедрение Web Application Firewall (WAF). Это специализированное решение, которое анализирует входящий HTTP трафик и блокирует запросы, содержащие признаки SQL инъекций, еще до того, как они достигнут веб сервера. Современные WAF используют алгоритмы машинного обучения для выявления аномалий и защиты от атак нулевого дня.

Важным аспектом является регулярное обновление всего стека технологий. Это касается не только самой системы управления базами данных, но и языков программирования, фреймворков и библиотек. Разработчики ПО постоянно закрывают обнаруженные дыры в безопасности, и своевременная установка патчей является критически важной. Согласно статистике, значительная часть успешных взломов происходит через уязвимости, для которых уже несколько месяцев существуют исправления.

Также рекомендуется проводить периодические тесты на проникновение с привлечением внешних специалистов. Профессиональные пентестеры используют те же инструменты и методики, что и хакеры, но делают это с целью помочь вам укрепить защиту. Такой аудит позволяет обнаружить сложные логические ошибки и цепочки уязвимостей, которые невозможно выявить автоматическими сканерами. Итогом такого теста должен стать подробный план по устранению найденных недостатков и улучшению общей архитектуры безопасности системы.

| Инструмент защиты | Роль в системе безопасности | Эффективность против SQLi |

| Prepared Statements | Физическое разделение кода и данных в запросе | Максимальная (основной метод) |

| Web Application Firewall | Фильтрация подозрительного трафика на сетевом уровне | Высокая (защита периметра) |

| Static Code Analysis | Поиск уязвимых конструкций в исходном коде программ | Средняя (профилактика при разработке) |

| Database Hardening | Ограничение прав доступа и отключение опасных функций БД | Высокая (минимизация ущерба) |

В завершение исследования можно констатировать, что проблема защиты данных от SQL инъекций не теряет своей остроты, несмотря на развитие технологий. Уязвимость остается крайне опасной из-за своей способности предоставлять полный контроль над цифровыми активами компании. Атаки могут принимать самые разные формы – от простых манипуляций с формами логина до сложных слепых техник и атак второго порядка, нацеленных на современные API и системы управления контентом.

Информационная безопасность – это не состояние, а процесс постоянного совершенствования. В условиях, когда количество новых уязвимостей растет с каждым сезоном, а хакеры используют все более изощренные инструменты, только бдительность и следование лучшим практикам могут гарантировать сохранность конфиденциальной информации. Защита от внедрения вредоносного кода сегодня является не просто технической задачей, а обязательным условием выживания и стабильного развития любого серьезного онлайн проекта.